Trend Micro выявили фреймворк PeckBirdy для атак

Специалисты Trend Micro выявили вредоносный JScript-фреймворк PeckBirdy, используемый связанными с Китаем хакерскими APT-группами как минимум с 2023 года для атак на китайские iGaming-сайты, а также государственные и частные организации в Азии, сообщают.

Атаки на гемблинг-сайты и госструктуры

В рамках кампании SHADOW-VOID-044 злоумышленники внедряли вредоносные скрипты на сайты онлайн-гемблинга.

При посещении таких сайтов пользователям показывались поддельные страницы обновления Google Chrome, через которые распространялись бэкдоры для удалённого доступа к устройствам.

Использование поддельных обновлений браузера

Загружаемые файлы маскировались под обновления браузера и запускались жертвами вручную.

После установки вредоносное ПО обеспечивало удалённое управление системой.

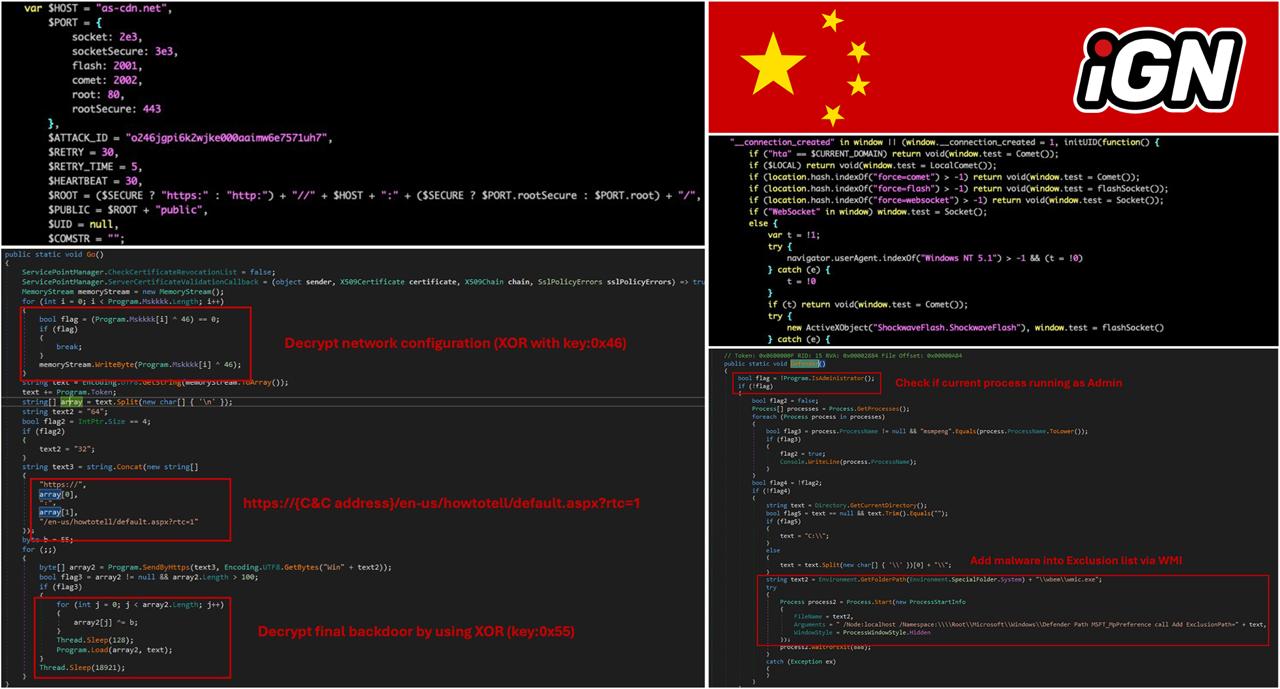

Фреймворк PeckBirdy

PeckBirdy представляет собой JScript-фреймворк управления и контроля, способный работать в разных средах исполнения.

Он использует LOLBins и может запускаться через браузеры, MSHTA, WScript, ASP, Node.js и .NET.

Гибкость и способы применения

В зависимости от среды PeckBirdy применялся как сервер управления, канал удалённого доступа или компонент для горизонтального перемещения внутри сети.

Связь с серверами управления осуществлялась через WebSocket, TCP-сокеты или HTTP(S).

Модульные бэкдоры

HOLODONUT

HOLODONUT — модульный .NET-бэкдор, использовавшийся в инфраструктуре SHADOW-VOID-044.

Он загружался через специальный загрузчик и выполнялся в памяти процесса.

MKDOOR

MKDOOR распространялся через фишинговые страницы с поддельными обновлениями Chrome.

Бэкдор состоял из загрузчика и основного модуля и использовал сервер управления для получения команд.

Связанные APT-группы

Исследователи установили связь атак с APT-группами UNC3569, TheWizards и Earth Lusca.

Также зафиксировано использование Cobalt Strike и украденных сертификатов цифровой подписи в инфраструктуре атак.