Северокорейские хакеры взломали канадского iGaming-оператора через фейковый Zoom

Неназванный канадский онлайн-гемблинг оператор стал жертвой целенаправленной кибератаки группы «BlueNoroff» (подразделение «Lazarus Group» из КНДР).

Как прошла атака

По данным отчета Field Effect Analysis, в ходе заранее запланированной Zoom-встречи, якобы связанной с криптовалютами, злоумышленники использовали фальшивый домен zoom-tech[.]us, представляясь доверенным контактом.

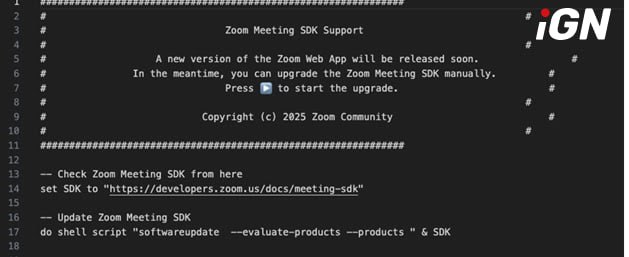

Под предлогом устранения проблем со звуком хакеры убедили сотрудника жертвы запустить скрипт «обновления звуковой системы». Этот скрипт оказался вредоносным и содержал команды, замаскированные среди 10 000 пустых строк, что затрудняло обнаружение.

Детали заражения

- Скрипт перенаправлял жертву на поддельный сайт, зарегистрированный 14 апреля 2025 года с поддельными WHOIS-данными.

- После запуска происходила загрузка вредоносного ПО, крадущего учетные данные, профили браузеров и системную информацию.

- Для выполнения использовались команды

curlиzsh, а также подмена системных компонентов, например «Wi-Fi Updater» на macOS. - Утечка данных происходила через домены управления и контроля, такие как ajayplamingo[.]com и zmwebsdk[.]com.

Что крадёт вредонос

BlueNoroff сфокусировались на данных, имеющих финансовую ценность. Основные цели вредоносного ПО:

| Тип данных | Описание |

|---|---|

| Системная информация | Сведения об устройстве и его конфигурации |

| Данные браузеров | Особый интерес представляют криптокошельки, особенно в браузере Brave |

| Учётные записи Telegram | Кража сообщений и аккаунтов |

| Пароли | Локальные пароли пользователей |

| Keychain-файлы | Извлечение данных из хранилищ macOS |

Методы сокрытия и устойчивости

BlueNoroff использовали передовые методы сокрытия следов:

- Удаление файлов сразу после выполнения

- Использование временных директорий

- Установка в систему через LaunchDaemon для автозапуска с повышенными правами

- Внедрение процессов через системные привилегии

Цели группы BlueNoroff

Группа «BlueNoroff» является подразделением печально известной северокорейской Lazarus Group и специализируется на атаках ради прибыли.

В прошлом они атаковали:

- Криптобиржу Bybit

- Проект Axie Infinity

Основные цели: финансовые учреждения, криптокомпании, а также региональные жертвы в Канаде, Южной Корее, Японии и Европе.

Рекомендации по защите

Для защиты от подобных атак экспертами предлагается:

- Запретить запуск непроверенных скриптов

- Настроить фильтрацию по доменам

- Проводить обучение сотрудников по распознаванию социальной инженерии

- Мониторить аномальную активность в Zoom и других каналах связи

Заключение

Атака BlueNoroff на канадского оператора iGaming через поддельный Zoom-звонок демонстрирует, насколько эффективно совмещение социальной инженерии и технической изощрённости. Такие случаи подчёркивают важность цифровой гигиены и постоянного контроля над взаимодействием с внешними контактами.